2022年5月19日,据Beosin-Eagle Eye态势感知平台消息,Arbitrum公链上项目Swaprum项目疑是发生Rug Pull,涉及金额约300万美元。

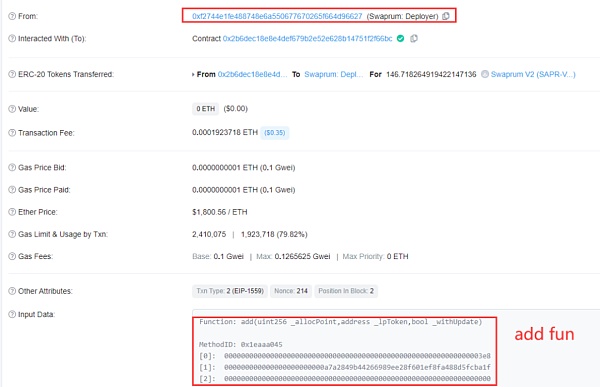

Beosin安全团队第一时间对事件进行了分析,发现了项目方部署的流动性抵押奖励池存在后门,项目方(Swaprum: Deployer)利用了add()后门函数盗取了用户抵押的流动性代币,以达到移除交易池子的流动性获利的目的。

事件相关信息

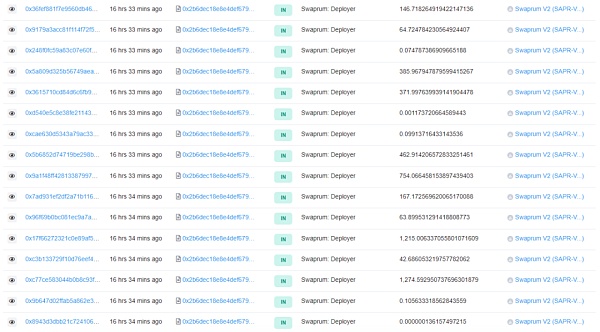

攻击交易(由于存在大量的攻击交易,这里仅展示部分)

Arbitrum:未出售5000万ARB,仅其中1000万被兑换为法币用于运营成本:金色财经报道,Arbitrum已在官方推特就治理争议作出回应,并转发了一篇发布于官方治理论坛的长篇澄清。

关于治理提案中涉及的一些争议,Arbitrum对此解释道:随着DAO的推出,产生了一个“先有鸡还是先有蛋”的问题,很多决定必须在正式发布之前做出。

关于AIP-1,Arbitrum则指出,该提案的目标是让社区参与初始决策,最终让代币持有者通过DAO投票批准初始决策和框架。

关于5000万ARB的链上转账,Arbitrum作出澄清:基金会没有出售5000万枚ARB代币。其中4000万枚被作为贷款分配给金融市场中的一个精明的参与者,剩下的1000万则被兑换成法定货币,并用于运营成本。[2023/4/3 13:40:59]

攻击者地址

Arca已清仓DPX和RDNT等Arbitrum生态Token:金色财经报道,据Spot On Chain监测,数字资管公司Arca或因Arbitrum原生Token ARB即将上线,已售出大部分Arbitrum生态Token:10小时前将160万枚RDNT兑换为71.2万枚USDT;4小时前将31.2万枚SYN兑换为165.6枚ETH(约合26.7万美元)。

目前,Arca已清除所有DPX和RDNT,并在两个钱包中仍然持有2万枚处于质押状态的GMX(约合160万美元)和54.9万枚SYN(约合51万美元)。[2023/3/22 13:18:53]

0xf2744e1fe488748e6a550677670265f664d96627(Swaprum: Deployer)

多签钱包Gnosis Safe上线以太坊二层解决方案Arbitrum:10月13日消息,以太坊二层解决方案 Arbitrum宣布多签钱包Gnosis Safe 在 Arbitrum One上线。Gnosis Safe目前支持以太坊主网、xDai、Polygon、币安智能链(BSC)、Energy Web Chain以及测试网Rinkeby和Volta。[2021/10/13 20:25:26]

漏洞合约

0x2b6dec18e8e4def679b2e52e628b14751f2f66bc

(TransparentUpgradeableProxy Contract)

Arbitrum One:网络暂时中断,团队正在处理:9月14日消息,以太坊扩容网络Arbitrum发推称,目前Arbitrum One遇到网络中断问题,团队正在努力处理,将及时发布情况更新。截至发文时,arbiscan.io显示最近一个产出区块为北京时间22:47,区块高度828791。[2021/9/14 23:24:46]

0xcb65D65311838C72e35499Cc4171985c8C47D0FC

(Implementation Contract)

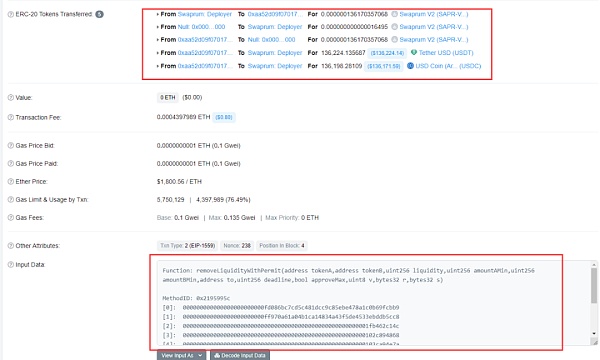

为了方便展示我们以其中两笔交易为例:

https://arbiscan.io/tx/0x36fef881f7e9560db466a343e541072a31a07391bcd0b9bcdb6cfe8ae4616fc0(调用add后门函数盗取流动性代币)

https://arbiscan.io/tx/0xcb64a40d652ff8bfac2e08aa6425ace9c19f0eeb4a6e32f0c425f9f9ea747edf(移除流动性获利)

1. Swaprum项目方(Swaprum: Deployer)通过调用TransparentUpgradeableProxy 合约的add()后门函数盗取用户质押在TransparentUpgradeableProxy 合约的流动性代币。

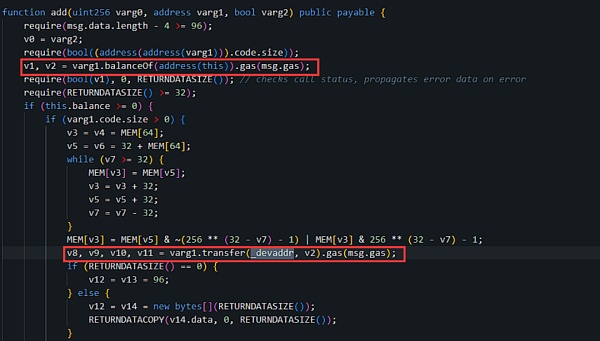

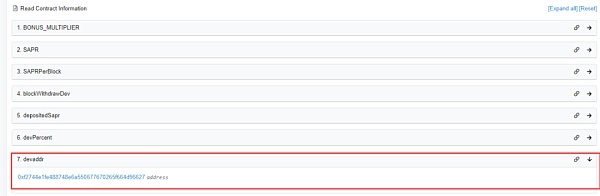

2.通过将实现合约反编译后,add()函数确实存在后门。该后门函数会将合约中的流动性代币转账给_devadd地址【通过查询_devadd地址,该地址返回为Swaprum项目方地址(Swaprum: Deployer)】。

3.Swaprum项目方(Swaprum: Deployer)利用第一步盗取的流动性代币移除流动性代币从而获取大量的利益。

4.值得注意的是,项目方原本的流动性抵押合约并无漏洞,而是通过升级的方式将正常的流动性抵押奖励合约

(https://arbiscan.io/address/0x99801433f5d7c1360ea978ea18666f7be9b3abf7#code)

替换为了含有后门的流动性抵押奖励合约

(https://arbiscan.io/address/0xcb65d65311838c72e35499cc4171985c8c47d0fc#code)

本次攻击主要原因是Swaprum项目方利用了代理合约可切换实现合约的功能,将正常的实现合约切换至存在后门函数的实现合约,从而后门函数盗取了用户抵押的流动性资产。

截止发文时,Beosin KYT反分析平台发现被盗的约1628个ETH(约300万美金)资金已跨链至以太坊上,并且向Tornado Cash存入了1620个ETH。

Beosin

企业专栏

阅读更多

金色荐读

金色财经 善欧巴

迪新财讯

Chainlink预言机

区块律动BlockBeats

白话区块链

金色早8点

Odaily星球日报

Arcane Labs

欧科云链

郑重声明: 本文版权归原作者所有, 转载文章仅为传播更多信息之目的, 如作者信息标记有误, 请第一时间联系我们修改或删除, 多谢。